情報社会の進展により多くの産業でIT化が進み、便利な世の中になる一方で、「サイバー攻撃」の危険性が高まっています。

サイバー攻撃とは、インターネットなどのネットワークを通じてサーバやパソコン、スマートフォンなどのコンピュータに対して、保存されてるデータの改ざんや破壊、窃取などを行う行為です。情報のネットワーク上での管理が一般的になる中で、機密情報や金銭を奪い取るサイバー攻撃のニュースを見聞きすることも多くなりました。

また、近年では電力分野に対するサイバー攻撃の件数も増加しています。サイバー攻撃から身を守る手段として、どのような対策が取られているのでしょうか。

サイバー攻撃とは

国の治安や安全保障、危機管理に重大な影響を及ぼしかねないサイバー攻撃は、近年大きな問題であり、IT化の進む現代においては対策が不可欠です。

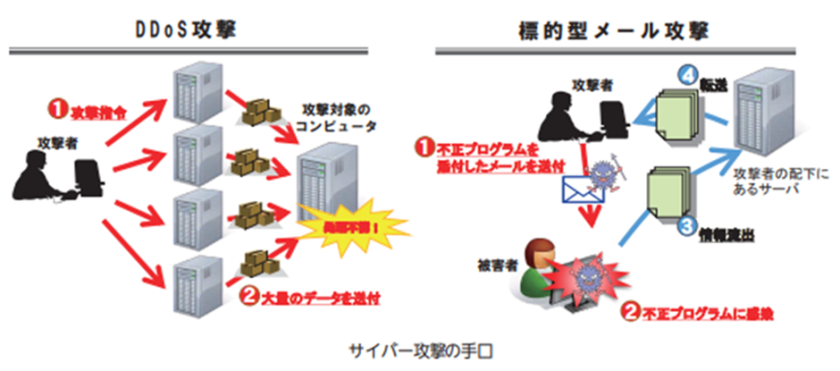

サイバー攻撃には様々な手法がありますが、主な手口として、DDoS攻撃や標的型メール攻撃などが挙げられます[*1], (図1)。

図1: 主なサイバー攻撃の手法

図1: 主なサイバー攻撃の手法

出典: 警察庁「警備情勢を顧みて 特集『今後の大規模災害に備えて』」

https://www.npa.go.jp/bureau/security/publications/syouten/syouten286/pdf/00.pdf, p.8

DDoS攻撃(Distributed Denial of Service attack)とは、攻撃対象のコンピュータに複数のコンピュータから一斉に大量のデータを送信し、負荷をかけることによってコンピュータを制御不能にする手法です。

標的型メール攻撃とは、不正プログラムを添付したメールを送付し、受信者のコンピュータを不正プログラムに感染させ、情報流出を狙う手法です。

日本でも被害が多数報告されており、例えば令和2年には、4,119件もの標的型メール攻撃が発生しています[*2]。

近年のサイバー攻撃の事例

サイバー攻撃の被害は世界中に及びます。攻撃対象は、企業や個人、あるいは不特定多数など様々ですが、今回は特に重要な情報を扱う政府や金融機関の事例を見ていきましょう。

<アメリカ大統領選挙におけるサイバー攻撃>

国際的に影響力の大きいアメリカ大統領選挙においては、他国のハッカーによってサイバー攻撃が行われたという事実が明るみに出ています。例えば、2008年の選挙時には、民主党と共和党の両選挙陣営幹部などに対し、打ち合わせの議題と称したファイルを添付したなりすましメールが送付されたと報告されています。添付ファイルによって選挙陣営のITネットワークがウイルスに感染し、政策に関する情報を盗み取られました[*3]。

また、2016年の大統領選挙の際には、全米50州のうち21州の選挙システムに他国政府によるサイバー攻撃があったことが報告されています。ウィスコンシン州は、ハッカーがネットに接続された選挙システムに侵入しようと弱点を探った形跡を発見したと発表しました。最終的には失敗に終わったため投票結果に影響はなかったとされていますが、サイバー攻撃は自国のみならず、他国からの脅威にもさらされています[*4]。

<バングラデシュ中央銀行に対するサイバー攻撃>

個人資産に関する機密情報もネットワーク上で管理されるようになった今、金銭を盗み取ることを目的として金融機関がサイバー攻撃されるケースもあります。

例えば、2017年にはバングラデシュ中央銀行に対してサイバー攻撃が仕掛けられた結果、8100万ドル(92億円以上)が盗み取られたとされています[*5]。

金融機関に対するサイバー攻撃は海外のみならず、国内でも発生しています。2020年には、大手ネット証券会社であるSBI証券において、顧客口座から合計9864万円が第三者によって不正に引き出されるという被害が発生しました[*6]。

この事例においては、不正アクセスの手法として、何らかの手段によって他者のID・パスワードを入手し、別のサイトにログインを試みる手法「リスト型攻撃」が行われたとされています。サイバー攻撃から私たちの資産や個人情報を守るためには、事業者のみならず顧客である私たちもパスワードの使いまわしをしないなどの対応が求められます[*7]。

サイバーセキュリティの必要性

このように、サイバー攻撃によって政府や企業の機密情報や資産、個人情報が漏洩の脅威にさらされています。

そこで有効なのは、、サイバーセキュリティによる対策です。情報の安全管理のために必要な措置、及び情報システムと情報通信ネットワークの安全性や信頼性の確保のために必要な措置が求められています[*8]。

基幹システムを保護したいのか、個人情報を保護したいのかなど目的によって必要な対策は異なりますが、個人でもできる取り組みとしては「ソフトウェアの更新」「IDやパスワードの適切な管理」「ウイルス対策ソフト(ウイルス対策サービス)の導入」が挙げられます[*9]。

また、企業など組織全体でできる情報セキュリティ対策としては、第三者からの不正侵入を防ぐためのシステム導入やログの取得・管理が挙げられます。その他にも、ウイルス対策ソフトの導入や危険なWebサイトのフィルタリングなどがあり、限られた予算の中で取捨選択しながら対策を講じることが可能です[*10]。

サイバー攻撃は、攻撃の実行者の特定が難しく、被害が潜在化する傾向があるほか、国境を容易に越えて実行可能であるため対策は困難を極めますが、様々な方法が検討されています。

電力分野に対する近年のサイバー攻撃

近年では発電所へのサイバー攻撃など電力産業を狙った攻撃も増加しています。

ウクライナでは2015年に電力会社に対するサイバー攻撃によって大規模停電が発生し、22万5千人の人々に影響を与えました[*11]。

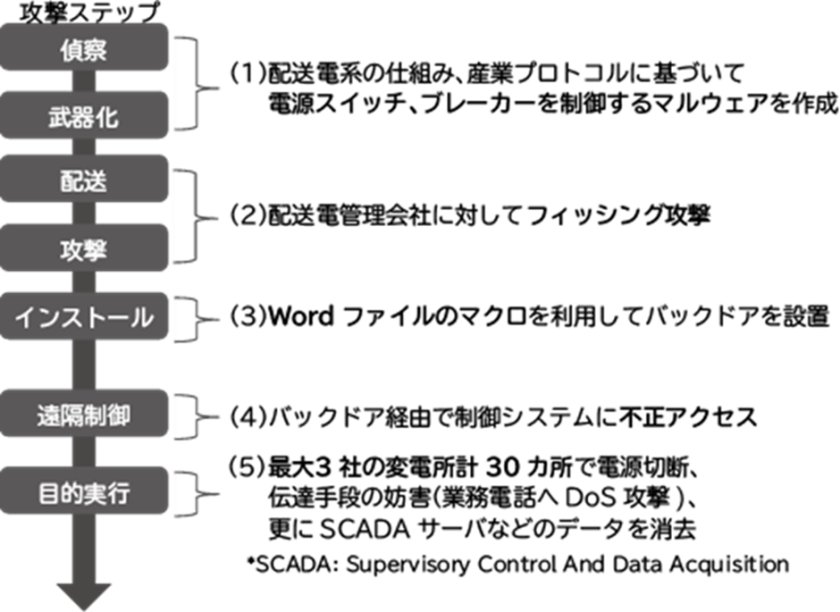

この事例では、攻撃者は対象となる電力会社のシステムやネットワークを入念に調査した上で、Black Energy 3と呼ばれるマルウェア(悪意のあるソフトウェア)を使ってウクライナ国内にある変電所計30カ所で電源切断、DoS攻撃の実施、サーバにあるデータの消去など複合的な攻撃を行ったとしています[*12], (図2)。

先ほどDDoS攻撃が登場しましたが、今回のDoS攻撃(Denial of Service attack)とは1台の機器からサイバー攻撃を行うことを意味します。

図2: Black Energy 3を用いたサイバー攻撃の流れ

図2: Black Energy 3を用いたサイバー攻撃の流れ

出典: NEC「重要インフラに対するサイバー攻撃の実態と分析」

https://jpn.nec.com/techrep/journal/g17/n02/170204.html

具体的な損失額は公開されていませんが、一般的に電力システムに対するサイバー攻撃は社会的被害が大きく、電力が復旧するまでの生活への影響はもちろんのこと、経済的な影響も大きいとされています。ロッキード・マーチン社とケンブリッジ大学が試算した電力システムに対するサイバー攻撃によるイギリスの社会的被害は、攻撃によって数週間にわたって停電した場合、発生から5年間にもわたって経済的な影響が継続するとともに、損失額はGDPの2.3%にも及ぶとされています[*12]。

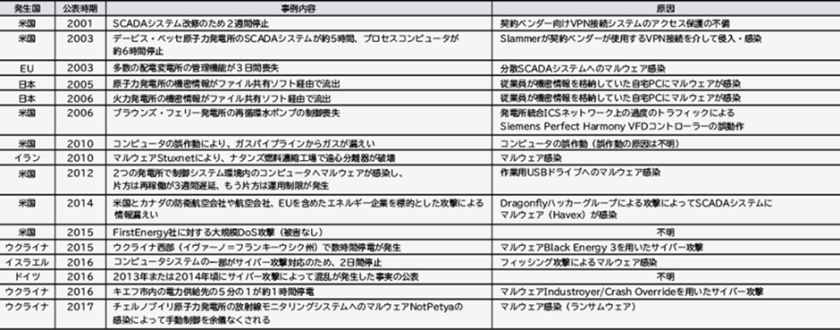

日本ではまだ、発電所など電力施設へのサイバー攻撃によって大規模停電が発生した事例はありませんが、過去には、日本の原子力発電所や火力発電所の機密情報を狙ったサイバー攻撃も報告されており、安全・安定な電力供給のためにも対策が求められています[*12], (表1)。

表1: 重要インフラに対するサイバー攻撃の事例

出典: NEC「重要インフラに対するサイバー攻撃の実態と分析」

出典: NEC「重要インフラに対するサイバー攻撃の実態と分析」

https://jpn.nec.com/techrep/journal/g17/n02/170204.html

日本もウクライナの事例を対岸の火事と考えるのではなく、教訓として更なるサイバーセキュリティ対策を進めていく必要があると言えます。

電力分野におけるサイバー攻撃への対策

電力の安定的な供給は国民生活の根幹に関わるため、既に紹介したようなサイバーセキュリティ対策は不可欠です。また、国際標準プロトコル(ネットワークを構築する際に必要な通信を行う際の手順を定めたもの)の活用やIoT機器の増加、電力自由化等の進展に伴う発送電に関わる事業者(アグリゲーター、新電力、スマートメーターなど)の増加により、電力供給におけるサプライチェーン全体でのセキュリティ対策の必要性が高まっています[*13]。

さらに、システムダウンによる影響の大きい電力分野では、通常の取り組みと併せて、政府や電気事業者によるセキュリティ強化に向けた取り組みが行われています。

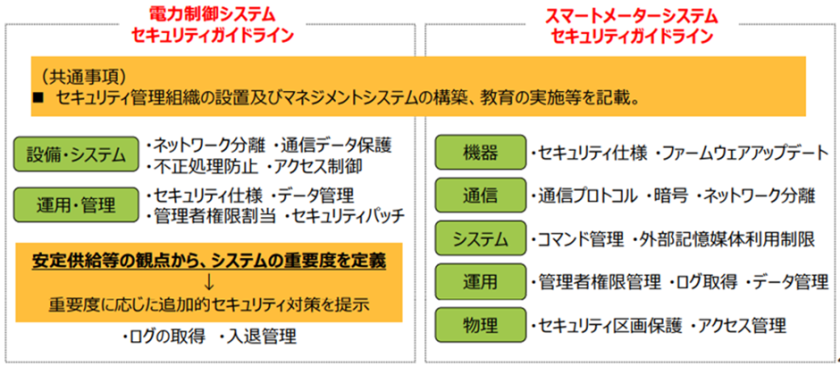

政府によるサイバーセキュリティ強化の取り組み

日本政府は、電気事業法によって電気事業者にセキュリティ対策を義務づけています。具体的には「電力制御システムセキュリティガイドライン」及び「スマートメーターシステムセキュリティガイドライン」を策定し、サイバー攻撃に耐えうる技術水準のクリアを求めています[*14], (図3)。設備・システムにおけるネットワーク分離やアクセス制御、運用におけるログ取得やデータ管理などが細かく規定されています。

図3: 電気事業法令におけるサイバーセキュリティ関連規定の整備

図3: 電気事業法令におけるサイバーセキュリティ関連規定の整備

出典: 資源エネルギー庁「電力分野におけるサイバーセキュリティについて」

https://www.meti.go.jp/shingikai/enecho/denryoku_gas/denryoku_gas/pdf/020_06_00.pdf, p.4

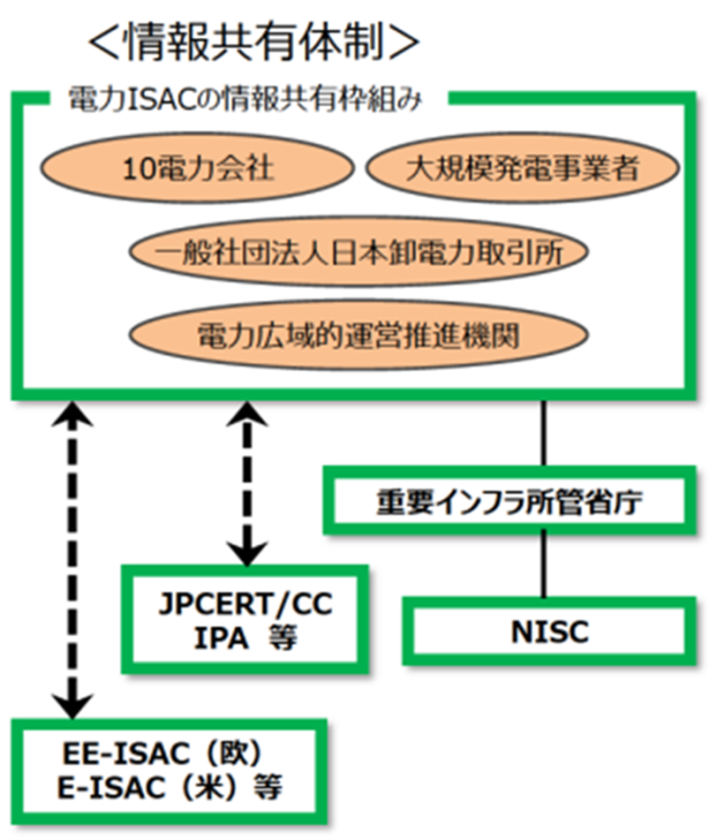

また、電力業界内におけるサイバーセキュリティに関する情報収集や分析、各社のベストプラクティス(最善の方法)を共有する「電力ISAC」を2017年3月に設立するなど、官民一体でのサイバーセキュリティ強化に取り組んでいます[*14], (図4)。

図4: 電力ISACの情報共有体制

図4: 電力ISACの情報共有体制

出典: 資源エネルギー庁「電力分野におけるサイバーセキュリティについて」

https://www.meti.go.jp/shingikai/enecho/denryoku_gas/denryoku_gas/pdf/020_06_00.pdf, p.7

電気事業者によるサイバーセキュリティ強化の取り組み

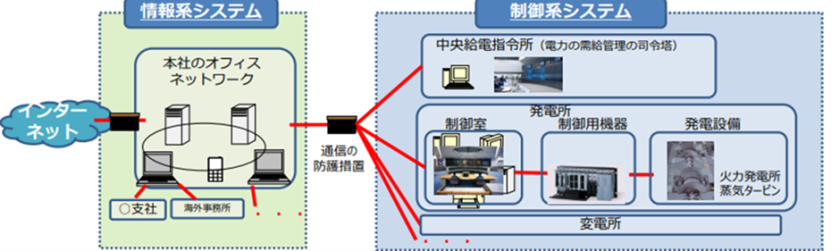

電力分野においても他分野と同様に、ソフトウェアの定期的な更新やログの管理、パスワードの適切な管理などの一般的なITセキュリティ対策が不可欠です。しかしながら、電力施設など重要インフラで稼働しているOTシステム(制御系システム。センサーなど工場等で利用されるシステムの総称)において、ソフトウェアに脆弱性が発見された際に配布される修正プログラム「セキュリティパッチ」の使用やソフトウェアの更新作業はシステム停止の可能性もあるため、導入が難しいという課題があります[*15, *16], (図5)。

図5: 情報系・制御系システムの模式図

図5: 情報系・制御系システムの模式図

出典: 資源エネルギー庁「電力・ガス分野におけるサイバーセキュリティ対策」

https://www.meti.go.jp/shingikai/enecho/denryoku_gas/denryoku_gas/pdf/004_07_01.pdf, p.10

また、現場で稼働するOTシステムは、本社のIT部門やセキュリティ部門からの指示が届きにくいという課題があります。事業部とセキュリティ部門の協力体制の構築やセキュリティルールの整備など、OTシステムの特性を念頭に置いたセキュリティ対策が重要となります[*17]。

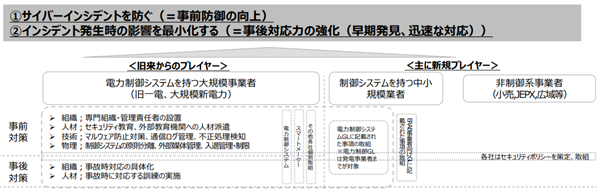

そこで、電力制御系システムを持つ電力会社などでは、日頃からの対策としてマルウェア防止対策や通信ログの管理に加え、入退管理・制限や制御系システムの原則分離などの対策が求められます[*18], (図6)。

図6: 電気事業者におけるサイバーセキュリティ対策

図6: 電気事業者におけるサイバーセキュリティ対策

出典: 経済産業省「電力分野におけるサイバーセキュリティ対策と『産業サイバーセキュリティ研究会 電力SWG』での検討状況」

https://www.meti.go.jp/shingikai/sankoshin/hoan_shohi/denryoku_anzen/pdf/019_04_00.pdf, p.10

また、現場レベルでの取り組みとして、セキュリティ教育や外部教育機関への人材派遣などの人材育成とともに、管理責任者の設置など組織としてサイバーインシデントを防ぐ組織作りを行うことで、インシデント発生時の影響最小化に繋げることができます。

まとめ

電力分野は、生活や経済活動を安定的に維持するうえで重要なインフラであるため、サイバー攻撃によって問題が発生しないよう適切に維持・管理し続ける必要があります。

電力分野においてもIT化が急速に進む中で、攻撃者がつけいる隙も増えてきていると言えます。今後は、現場とセキュリティ部門が連携して、ITシステムとOTシステムの両セキュリティ強化を進めていくことが、サイバー攻撃から電力インフラを守り、安定的に維持するうえでは欠かせません。

参照・引用を見る

*1

警察庁「警備情勢を顧みて 特集『今後の大規模災害に備えて』」(2017)

https://www.npa.go.jp/bureau/security/publications/syouten/syouten286/pdf/00.pdf, p. 8

*2

警察庁「令和2年におけるサイバー空間をめぐる脅威の情勢等について」(2021)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R02_cyber_jousei.pdf, p.14

*3

東洋経済オンライン「大統領選候補者へサイバー攻撃『諸外国』の狙い」(2020)

https://toyokeizai.net/articles/-/356966?page=2

*4

朝日新聞「米大統領選、21州のシステムにロシアがサイバー攻撃」(2017)

https://www.asahi.com/articles/ASK9R25RNK9RUHBI004.html

*5

日テレNEWS「北朝鮮 バングラの銀行から92億円超盗む」(2017)

https://news.ntv.co.jp/category/international/361203

*6

株式会社SBI証券「悪意のある第三者による不正アクセスに関するお知らせ」(2020)

https://www.sbisec.co.jp/ETGate/WPLETmgR001Control?OutSide=on&getFlg=on&burl=search_home&cat1=home&cat2=corporate&dir=corporate&file=irpress/prestory200916_02.html

*7

総務省「リスト型アカウントハッキングによる不正ログインへの対応方策について」(2013)

https://www.soumu.go.jp/main_content/000265403.pdf, p.2

*8

情報通信研究機構「サイバーセキュリティの概念-国際標準化の動向を背景に-」(2018)

https://www.jnsa.org/seminar/2018/1207/data/2018_resume2.pdf, p.8

*9

総務省「サイバーセキュリティ初心者のための三原則」

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/intro/intro_beginner.html

*10

総務省「必要な情報セキュリティ対策」

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/business/business_executive_03.html

*11

情報処理推進機構セキュリティセンター「制御システム関連のサイバーインシデント事例1」(2019)

https://www.ipa.go.jp/files/000076755.pdf, p.4

*12

NEC「重要インフラに対するサイバー攻撃の実態と分析」(2017)

https://jpn.nec.com/techrep/journal/g17/n02/170204.html

*13

経済産業省「電力分野を巡るサイバーセキュリティ政策の動き」

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_denryoku/pdf/003_07_00.pdf, p.21

*14

資源エネルギー庁「電力分野におけるサイバーセキュリティについて」(2019)

https://www.meti.go.jp/shingikai/enecho/denryoku_gas/denryoku_gas/pdf/020_06_00.pdf, p.4, p.7

*15

KPMGコンサルティング「情報セキュリティとの違い」(2021)

home.kpmg/jp/ja/home/insights/2021/08/ot-security-basic2.html

*16

資源エネルギー庁「電力・ガス分野におけるサイバーセキュリティ対策」(2017)

https://www.meti.go.jp/shingikai/enecho/denryoku_gas/denryoku_gas/pdf/004_07_01.pdf, p.10

*17

PwCコンサルティング合同会社「【電力・ガス分野におけるサイバーセキュリティの動向】~高度化・巧妙化するサイバー攻撃にどう立ち向かうべきか~」(2020)

https://www.pwc.com/jp/ja/knowledge/newsletters/electricity/202012.html

*18

経済産業省「電力分野におけるサイバーセキュリティ対策と『産業サイバーセキュリティ研究会 電力SWG』での検討状況」

https://www.meti.go.jp/shingikai/sankoshin/hoan_shohi/denryoku_anzen/pdf/019_04_00.pdf, p.10